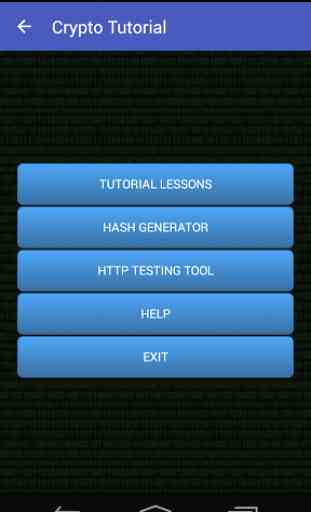

Crypto Tutorial

Crypto ou la cryptographie ou la cryptologie est la pratique et l'étude des techniques de communication sécurisée en présence de tiers appelés adversaires. Ces adversaires sont souvent désignés comme Eve en cryptographie, tandis que l'expéditeur et le destinataire des messages sont appelés Alice et Bob, respectivement. Plus généralement, la cryptographie est sur la construction et l'analyse des protocoles qui empêchent les tiers ou le public à la lecture de messages privés; divers aspects de la sécurité de l'information, tels que la confidentialité des données, l'intégrité des données, l'authentification et la non-répudiation sont au cœur de la cryptographie moderne. La cryptographie moderne existe à l'intersection des disciplines des mathématiques, de l'informatique et de l'ingénierie électrique. Applications de la cryptographie incluent les cartes ATM, mots de passe informatiques, et le commerce électronique.Nous voulons vous donner un large éventail de connaissances sur la cryptographie, y compris la leçon de tutoriel et quelques outils utiles qui sont utilisés de nos jours.A cette époque, nous fournissons

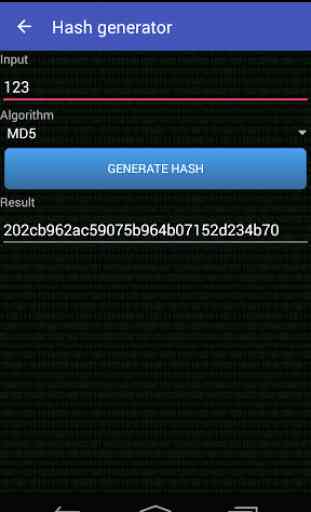

- Des outils de création de Hash

- HTTP outils de test

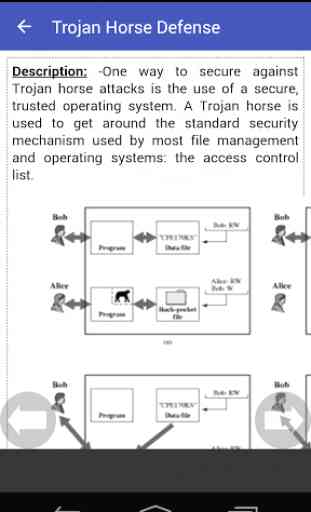

- Tutorial dans crypto, inclure ces sujets: + Bases de cryptographie + Cryptographie conventionnelle + La gestion des clés et de chiffrement conventionnel + Touches + Pretty Good Privacy + Les signatures numériques + Les certificats numériques + L'architecture de sécurité OSI + Network Security + Types d'attaques + Déni de service + Schtroumpf Attaque + Attaques distribuées de déni de service + Mécanisme de sécurité + Un modèle pour la sécurité des réseaux + Symétrique Ciphers + SubstitutionTechniques classiques + Techniques de transposition classiques + Machines Rotor + Stéganographie + Principes Cipher Block + Le Data Encryption Standard + Cryptanalyse différentielle Attaque + Cipher Cipher et reverse + Sécurité du DES + La Force de la DES + Différentiel et cryptanalyse linéaire + Principes de conception Cipher Block + Les champs finis + L'algorithme d'Euclide + Finis les champs du formulaire GF (p) + Polynomiale Arithmétique + Finis les champs du formulaire GF (2n) + L'AES Cipher + Octets d'autrui Transformation + Critères d'évaluation pour AES + ShiftRows Transformation + AddRoundKey Transformation + AES extension de touches Algorithme + Equivalent inverse Cipher......... + Programmes malveillants + La nature du virus + Types de virus + Worms + Contre-Virus + Techniques Advanced Antivirus + Software Comportement de blocage + Attaques distribuées de déni de service + La construction du réseau d'attaque + Caractéristiques du pare-feu + Types de pare-feu + Configurations de pare-feu + Contrôle d'accès aux données + Le concept de Trusted Systems + Cheval de Troie de la Défense(Plus de sujets seront mis à jour prochainement)

- Des outils de création de Hash

- HTTP outils de test

- Tutorial dans crypto, inclure ces sujets: + Bases de cryptographie + Cryptographie conventionnelle + La gestion des clés et de chiffrement conventionnel + Touches + Pretty Good Privacy + Les signatures numériques + Les certificats numériques + L'architecture de sécurité OSI + Network Security + Types d'attaques + Déni de service + Schtroumpf Attaque + Attaques distribuées de déni de service + Mécanisme de sécurité + Un modèle pour la sécurité des réseaux + Symétrique Ciphers + SubstitutionTechniques classiques + Techniques de transposition classiques + Machines Rotor + Stéganographie + Principes Cipher Block + Le Data Encryption Standard + Cryptanalyse différentielle Attaque + Cipher Cipher et reverse + Sécurité du DES + La Force de la DES + Différentiel et cryptanalyse linéaire + Principes de conception Cipher Block + Les champs finis + L'algorithme d'Euclide + Finis les champs du formulaire GF (p) + Polynomiale Arithmétique + Finis les champs du formulaire GF (2n) + L'AES Cipher + Octets d'autrui Transformation + Critères d'évaluation pour AES + ShiftRows Transformation + AddRoundKey Transformation + AES extension de touches Algorithme + Equivalent inverse Cipher......... + Programmes malveillants + La nature du virus + Types de virus + Worms + Contre-Virus + Techniques Advanced Antivirus + Software Comportement de blocage + Attaques distribuées de déni de service + La construction du réseau d'attaque + Caractéristiques du pare-feu + Types de pare-feu + Configurations de pare-feu + Contrôle d'accès aux données + Le concept de Trusted Systems + Cheval de Troie de la Défense(Plus de sujets seront mis à jour prochainement)

Catégorie : Éducation

Recherches associées