Cryptography: Data Security

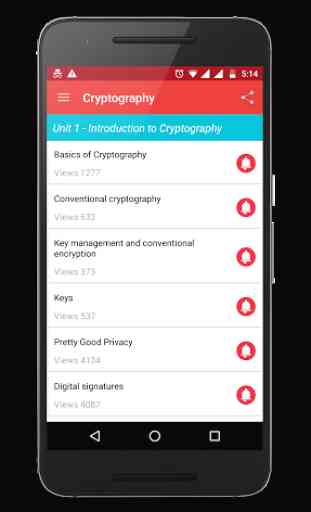

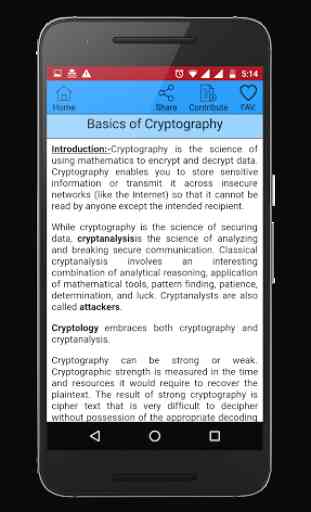

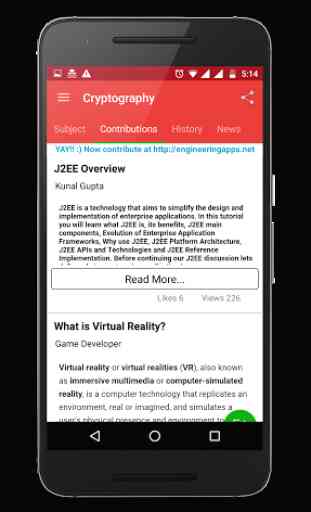

L'application est un guide complet et gratuit de Cryptography ou des informations de sécurité qui couvre les sujets importants, notes, matériaux, nouvelles et blogs sur le parcours. Téléchargez l'application en tant que matériau de référence et livre numérique pour l'informatique, les programmes de génie logiciel et des cursus informatiques.Cette application utile répertorie 150 sujets avec des notes détaillées, des diagrammes, des équations, des formules et le matériel de cours, les sujets sont répertoriés dans 5 chapitres. L'application est indispensable pour tous les étudiants et les professionnels des sciences de l'ingénieur.L'application fournit une révision rapide et référence aux sujets importants comme une des notes détaillées de cartes flash, il est facile et utile pour l'étudiant ou un professionnel pour couvrir le programme du cours rapidement avant un examen ou entretien pour des emplois.Suivi de votre apprentissage, définir des rappels, modifier le matériel d'étude, ajouter des sujets préférés, partagez les sujets sur les médias sociaux.Utilisez cette application d'ingénierie utile en tant que votre tutoriel, livre numérique, un guide de référence pour les syllabus, matériel de cours, le travail de projet, de partager vos points de vue sur le blog.Certains des sujets abordés dans l'application sont:1) Principes de base de Cryptography2) la cryptographie conventionnelle3) La gestion des clés et de chiffrement conventionnel4) Clés5) Pretty Good Privacy6) Les signatures numériques7) Les certificats numériques8) L'architecture de sécurité OSI9) Sécurité réseau10) Types d'attaques11) Déni de service attaque12) Smurf Attaque13) attaques distribuées de déni de service14) Mécanisme de sécurité15) Un modèle pour la sécurité des réseaux16) Symmetric Ciphers17) SubstitutionTechniques classique18) Techniques de transposition classiques19) Machines à rotor20) stéganographie21) Principes Cipher Block22) Le Data Encryption Standard23) Cryptanalyse différentielle Attaque24) Cipher et inverse Cipher25) Sécurité du DES26) La force de DES27) Différentiel et cryptanalyse linéaire28) Principes de conception Cipher Block29) Les champs Finite30) L'algorithme d'Euclide31) Finite champs du formulaire GF (p)32) Arithmétique polynomiale33) Finite champs du formulaire GF (2n)34) L'AES Cipher35) Suppléant Octets Transformation36) Critères d'évaluation Pour AES37) ShiftRows Transformation38) AddRoundKey Transformation39) AES Algorithme d'extension de touches40) Equivalent Inverse Cipher41) Encryption Multiple et Triple DES42) Triple DES avec deux clés43) Bloc Cipher Modes de fonctionnement44) Mode Cipher Feedback45) Mode de sortie de rétroaction46) Mode compteur47) Stream Ciphers48) L'algorithme RC449) Random Number Generation50) générateurs de nombres pseudo-aléatoire51) générateurs de congruence linéaire,52) Random Numbers Cryptographically Generated53) Blum BlumShub Générateur54) Les vrais générateurs de nombres aléatoires55) Key Hiérarchie56) Centre de distribution de clés57) Programme de contrôle clé Transparent58) Contrôle de l'utilisation Key59) Confidentialité Utilisation du cryptage symétrique60) Lien par rapport Encryption End-to-End61) distribution de clés62) Le trafic Confidentialité63) Prime Numbers64) théorèmes 's et Euler \\\' Fermat \\\ s65) Test de primalité66) Le théorème des restes chinois67) Discrete logarithmes68) Principes de Public-Key Cryptosystèmes69) Algorithme RSA70) Optimal Asymmetric Encryption Padding71) Gestion des clés72) Distribution de clés secrètes Utilisation de cryptographie à clé publique73) Diffie-Hellman Key Exchange74) Exemple de l'algorithme Deffie Hellman75) les protocoles Exchange clés76) L'homme dans l'attaque Moyen77) Elliptic Curve ArithmétiqueChaque sujet est complet avec des diagrammes, des équations et d'autres formes de représentations graphiques pour un meilleur apprentissage et la compréhension rapide.Cryptography fait partie de l'informatique, des cours de formation de génie logiciel et des programmes universitaires de technologie de l'information de diverses universités.

Catégorie : Éducation

Recherches associées

Il pourrais avoir les instruction en français et d'autre langue sinon sa va