Cybersecurity and Ethical Hacking Training

Apprenez les outils de sécurité populaires et les techniques que vous aurez besoin pour exécuter des tests de pénétration avec la meilleure distribution de la cyber-sécurité Kali, et les outils: Nmap et Metasploit.

Apprenez les techniques essentielles et construire une base solide dans les tests de pénétration dans ce cours complet à partir de zéro!

Mettre en place l'environnement de piratage éthique avec Kali

Préparation de l'environnement de la victime virtuelle pour exécuter vos tests en toute sécurité

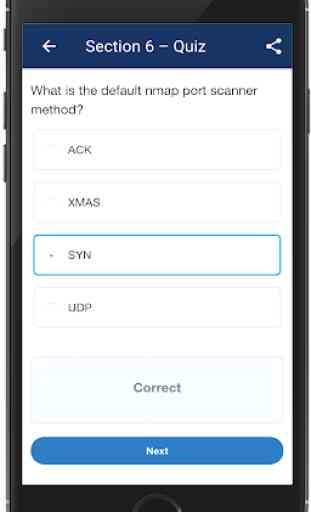

Numérisez les cibles avec faciles à utiliser et des commandes efficaces dans Nmap

Découvrez les vulnérabilités de pirater des systèmes

Exploiter les cibles avec Metasploit

Interagir avec des charges utiles sur les machines victimes

Télécharger des documents, créer des utilisateurs distants et de prendre des captures d'écran à partir des serveurs Linux et Windows exploités.

Compétences de sécurité puissantes à portée de main

Apprendre les bases de piratage éthique met une compétence puissante et très utile à portée de main. Kali, nmap et Metasploit sont gratuits et faciles à apprendre des outils de débutant à des opérations de test de pénétration avancées.

Offres d'emploi dans des postes de tests de pénétration sont nombreux et les entreprises sont constamment à la recherche pour les professionnels de la cybersécurité qui ont mains pratiques sur l'expérience de Kali et Metasploit. Des experts de l'industrie des TI cherchent aussi des solutions simples et efficaces pour maintenir leurs systèmes sécurisés.

Ce cours est parfait pour tous ceux qui cherchent à fournir des systèmes informatiques sûrs et sécurisés avec la mise en œuvre des solutions de test piratage éthique et la pénétration.

Table des matières et vue d'ensemble

Idéal pour les débutants en cyber-sécurité, grâce à ce cours de 45 + conférences et 3 heures de contenu vidéo, vous apprendrez tous les détails sur la configuration et l'utilisation de la distribution Kali Linux et d'établir une solide compréhension du processus derrière un test de pénétration professionnelle.

Ce cours commence par l'introduction de base - aspects encore très importants de piratage éthique. Après ce résumé rapide, vous vous trouverez la pratique déjà comment installer une plate-forme de tests de pénétration avec des machines Kali et victime, que vous pouvez utiliser dans votre vie professionnelle.

Juste après le déploiement des systèmes, vous commencerez immédiatement la numérisation de l'environnement cible, qui se compose de 1 distribution Linux volontairement vulnérable et 1 Windows 7.

Après avoir terminé les opérations de numérisation, vous apprendrez le fameux cadre de piratage informatique Metasploit avec toutes les options importantes, en pratiquant contre les machines des victimes. Et enfin, vous serez en mesure d'exploiter et de l'accès à distance aux machines Linux et Windows, où vous pratiquerez des compétences de sécurité éthiques comme le téléchargement de documents et obtenir des mots de passe, avec tirant parti de charges utiles avancées comme Meterpreter.

Une fois terminé, vous apprendrez comment préparer votre environnement de test de sécurité cybernétique avec Kali, segments de réseau de balayage par vos besoins, découvrir les vulnérabilités, exploitent les victimes et avoir accès à distance aux machines compromises.

Quelles sont les exigences?

Une volonté d'apprendre et un esprit ouvert

Connaissance de base de la façon dont les ordinateurs fonctionnent

Une certaine expérience de Linux et le réseau est un plus

Que vais-je obtenir de ce cours?

À la fin de ce cours, vous serez en mesure de préparer votre environnement et commencer à utiliser Kali

Vous aurez la possibilité de scanner des réseaux pour détecter les ports ouverts et les services

Vous découvrirez les vulnérabilités en comparant vos résultats d'analyse nmap et modules Metasploit connexes

Vous exploiterez application vulnérable avec des modules Metasploit

Vous aurez accès à des serveurs compromis et exécuter des commandes à distance

Quel est le public cible?

Les étudiants du Collège et des professionnels de domaines techniques

Les amateurs de l'informatique ou des entrepreneurs

Toute personne intéressée à explorer un nouveau domaine à partir de zéro

Apprenez les techniques essentielles et construire une base solide dans les tests de pénétration dans ce cours complet à partir de zéro!

Mettre en place l'environnement de piratage éthique avec Kali

Préparation de l'environnement de la victime virtuelle pour exécuter vos tests en toute sécurité

Numérisez les cibles avec faciles à utiliser et des commandes efficaces dans Nmap

Découvrez les vulnérabilités de pirater des systèmes

Exploiter les cibles avec Metasploit

Interagir avec des charges utiles sur les machines victimes

Télécharger des documents, créer des utilisateurs distants et de prendre des captures d'écran à partir des serveurs Linux et Windows exploités.

Compétences de sécurité puissantes à portée de main

Apprendre les bases de piratage éthique met une compétence puissante et très utile à portée de main. Kali, nmap et Metasploit sont gratuits et faciles à apprendre des outils de débutant à des opérations de test de pénétration avancées.

Offres d'emploi dans des postes de tests de pénétration sont nombreux et les entreprises sont constamment à la recherche pour les professionnels de la cybersécurité qui ont mains pratiques sur l'expérience de Kali et Metasploit. Des experts de l'industrie des TI cherchent aussi des solutions simples et efficaces pour maintenir leurs systèmes sécurisés.

Ce cours est parfait pour tous ceux qui cherchent à fournir des systèmes informatiques sûrs et sécurisés avec la mise en œuvre des solutions de test piratage éthique et la pénétration.

Table des matières et vue d'ensemble

Idéal pour les débutants en cyber-sécurité, grâce à ce cours de 45 + conférences et 3 heures de contenu vidéo, vous apprendrez tous les détails sur la configuration et l'utilisation de la distribution Kali Linux et d'établir une solide compréhension du processus derrière un test de pénétration professionnelle.

Ce cours commence par l'introduction de base - aspects encore très importants de piratage éthique. Après ce résumé rapide, vous vous trouverez la pratique déjà comment installer une plate-forme de tests de pénétration avec des machines Kali et victime, que vous pouvez utiliser dans votre vie professionnelle.

Juste après le déploiement des systèmes, vous commencerez immédiatement la numérisation de l'environnement cible, qui se compose de 1 distribution Linux volontairement vulnérable et 1 Windows 7.

Après avoir terminé les opérations de numérisation, vous apprendrez le fameux cadre de piratage informatique Metasploit avec toutes les options importantes, en pratiquant contre les machines des victimes. Et enfin, vous serez en mesure d'exploiter et de l'accès à distance aux machines Linux et Windows, où vous pratiquerez des compétences de sécurité éthiques comme le téléchargement de documents et obtenir des mots de passe, avec tirant parti de charges utiles avancées comme Meterpreter.

Une fois terminé, vous apprendrez comment préparer votre environnement de test de sécurité cybernétique avec Kali, segments de réseau de balayage par vos besoins, découvrir les vulnérabilités, exploitent les victimes et avoir accès à distance aux machines compromises.

Quelles sont les exigences?

Une volonté d'apprendre et un esprit ouvert

Connaissance de base de la façon dont les ordinateurs fonctionnent

Une certaine expérience de Linux et le réseau est un plus

Que vais-je obtenir de ce cours?

À la fin de ce cours, vous serez en mesure de préparer votre environnement et commencer à utiliser Kali

Vous aurez la possibilité de scanner des réseaux pour détecter les ports ouverts et les services

Vous découvrirez les vulnérabilités en comparant vos résultats d'analyse nmap et modules Metasploit connexes

Vous exploiterez application vulnérable avec des modules Metasploit

Vous aurez accès à des serveurs compromis et exécuter des commandes à distance

Quel est le public cible?

Les étudiants du Collège et des professionnels de domaines techniques

Les amateurs de l'informatique ou des entrepreneurs

Toute personne intéressée à explorer un nouveau domaine à partir de zéro

Catégorie : Éducation

Recherches associées