InfoSec Reference (Donation)

Tout le contenu est déconnecté (ie disponible sans connexion Internet.) Si vous voulez une ressource consultable en ligne (j'ajouterai déconnecté recherche bientôt) vérifient mon site, rmusser.net / infosecNO-annonces! -La meilleure information de référence de la sécurité sur le marché!Consultez la page Github: https://github.com/rmusser01/infosec-refJamais demandé comment les pirates font ce qu'ils font? Je me demande ce une injection SQL est? Comment ça se déroule?Vous voulez en savoir plus sur la sécurité de l'information? Vous voulez en savoir plus sur les tests de piratage ou de la pénétration?Notre examen de DroidTweak:"The Best Hacking référence disponible! Pour les débutants comme les experts! 5/5 étoiles!"**

* CETTE DEMANDE EST POUR APPRENDRE / fins éducatives seulement. Les créateurs de cette APP ne tolérons pas ACTIVITES ILLLEGAL. Ce soft est conçu comme une référence pour les pirates ÉTHIQUE ET Penetration Testers. ***-------Le plus grand et le plus vaste Informations de référence de la sécurité sur le marché!-------Apprenez à:

- Fixez vous-même et vos périphériques des attaquants malveillants! -

- Installer et configurer anti-virus pour votre PC Windows -

- Configurer et sécuriser votre navigateur de façon à rester imperméable aux pirates en ligne et les différentes attaques de script! -

- Apprenez à repérer et supprimer les logiciels malveillants de votre système! -

- Apprenez à sécuriser votre appareil Android à partir d'applications malveillantes, le piratage de vos données et les oreilles indiscrètes! -

- Crypter et sauvegarder votre appareil Android! Apprenez comment prévenir les voleurs de voler vos données avec votre appareil! -

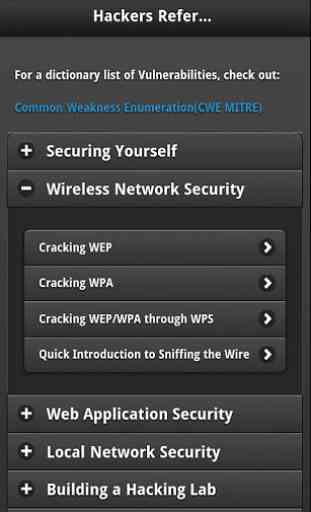

- Utiliser les mêmes guides utilisés par la NSA, CIA, FBI, et DoD pour sécuriser leurs appareils! -Certaines des sections:Cracking cryptage WEPCracking WPA / 2 EncryptionIntroduction à renifler le filCracking WEP / WPA (2) par WPSInjection SQL How-ToCross Site ScriptingWebshellsCrochetageNumérisation du réseau et des services énumérationServices exploitantMaintenir l'accèsLinux post-exploitation Cheat SheetOS X post-exploitation Cheat SheetFenêtres Cheat Sheet post-exploitationPiratage de périphériques USBDe plus apprendre à créer un laboratoire de piratage juridique pour les tests et la formation!S'il ya quelque chose que vous ne voyez pas que vous vous sentez devrait être là, s'il vous plaît laissez-nous savoir comment nous pouvons faire [email protected] DEMANDE n'effectue pas de piratage. C'est seulement une référence textuelle.Cette application est similaire à: Manuel Hackers, Black Hat, le piratage d'un guide

* CETTE DEMANDE EST POUR APPRENDRE / fins éducatives seulement. Les créateurs de cette APP ne tolérons pas ACTIVITES ILLLEGAL. Ce soft est conçu comme une référence pour les pirates ÉTHIQUE ET Penetration Testers. ***-------Le plus grand et le plus vaste Informations de référence de la sécurité sur le marché!-------Apprenez à:

- Fixez vous-même et vos périphériques des attaquants malveillants! -

- Installer et configurer anti-virus pour votre PC Windows -

- Configurer et sécuriser votre navigateur de façon à rester imperméable aux pirates en ligne et les différentes attaques de script! -

- Apprenez à repérer et supprimer les logiciels malveillants de votre système! -

- Apprenez à sécuriser votre appareil Android à partir d'applications malveillantes, le piratage de vos données et les oreilles indiscrètes! -

- Crypter et sauvegarder votre appareil Android! Apprenez comment prévenir les voleurs de voler vos données avec votre appareil! -

- Utiliser les mêmes guides utilisés par la NSA, CIA, FBI, et DoD pour sécuriser leurs appareils! -Certaines des sections:Cracking cryptage WEPCracking WPA / 2 EncryptionIntroduction à renifler le filCracking WEP / WPA (2) par WPSInjection SQL How-ToCross Site ScriptingWebshellsCrochetageNumérisation du réseau et des services énumérationServices exploitantMaintenir l'accèsLinux post-exploitation Cheat SheetOS X post-exploitation Cheat SheetFenêtres Cheat Sheet post-exploitationPiratage de périphériques USBDe plus apprendre à créer un laboratoire de piratage juridique pour les tests et la formation!S'il ya quelque chose que vous ne voyez pas que vous vous sentez devrait être là, s'il vous plaît laissez-nous savoir comment nous pouvons faire [email protected] DEMANDE n'effectue pas de piratage. C'est seulement une référence textuelle.Cette application est similaire à: Manuel Hackers, Black Hat, le piratage d'un guide

Catégorie : Livres et références

Recherches associées