PGP KeyRing

Gérer votre toile de confiance!Quels porte-clés avez-vous certifié, et qui touche les propriétaires ont porté garant pour les porte-clés que vous détenez actuellement? Quelle confiance avez-vous qui leur est accordée, et quelle est la pertinence t-il?Décider vous-même.

* Créer et gérer des porte-clés

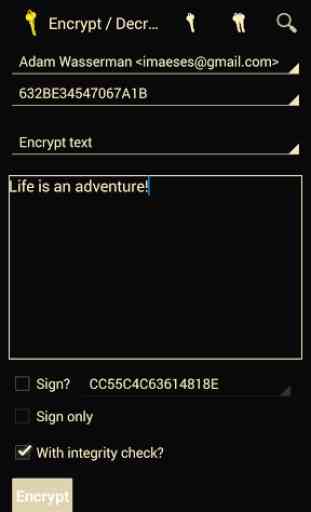

* Chiffrer, signer, vérifier et décrypter des fichiers et des messages texte

* clés d'importation anneaux de fichiers, serveur de clés, ou Bluetooth

* clés d'exportation anneaux de fichiers, serveur de clés, Mail ou Bluetooth

* Support des cartes à puce OpenPGP (v2.0)

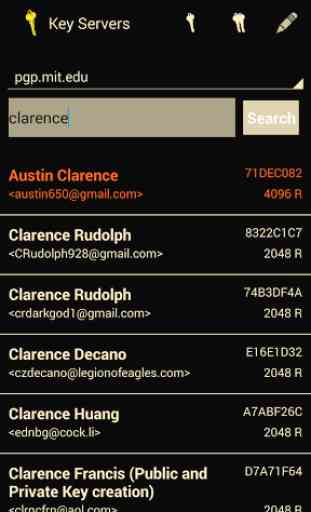

* Support pour les serveurs de clés HKP

* Mot de passe cache

* Auto-recherche des clés de signature inconnus

* Attribuer surnoms et faire confiance aux propriétaires clés

* Définissez votre propre politique de validation de la clé

* Intégration transparente avec le client de messagerie Squeaky Mail pour la création et le décryptage PGP ligne et PGP / MIME des messages

* Interface à distance (courrier signifie grinçant peut accéder aux fonctions cryptographiques sans passer à trousseau de clés PGP)Avec trousseau de clés PGP pour Android, vous pouvez facilement certifier et porte-clés de change et continuellement élargir votre Web of Trust.Un grand merci à Isildo Mendes pour la traduction en portugais!Trousseau de clés PGP effectue des tests stricts sur le contenu des porte-clés que vous importez. Toutes les affirmations

- ID utilisateur et les adresses e-mail, sous-clés, nos certifications et révocations

- sont soigneusement vérifiées. Sont les signatures numériques qui soutiennent ces revendications valides? Si la réponse est «non» pour une partie d'un trousseau de clés que vous essayez d'importer, il est rejeté dans son intégralité. Vous pouvez donc être sûr que tout porte-clés accepté dans trousseau de clés PGP n'a pas été falsifié en route pour vous et est parfaitement authentique.Pour cette raison, certification par un tiers (par exemple, par vos amis) ne seront comptabilisés que si le certificat public du certificateur a également été importé. L'accès à la clé publique de l'organisme de certification le seul moyen trousseau de clés PGP peut être sûr que la certification est en fait authentique.Trousseau de clés PGP peut être utilisé de façon transparente par Squeaky Mail pour envoyer et recevoir des messages PGP-crypté. Courrier grinçante est entièrement basé sur le populaire, open source client de messagerie K-9 Mail.Les connexions à OpenPGP cartes à puce, comme le YubiKey Neo, sont établis sur le volet de clés secrètes. Vous pouvez naviguer loin une fois la connexion a été établie. Le YubiKey Neo sera reconnue même si trousseau de clés PGP est pas ouverte, mais pour une autre carte à puce, vous devez d'abord ouvrir le Secret clé dans le volet, puis mettre la carte à puce dans la gamme de la technologie NFC le lecteur de votre appareil.VIE PRIVÉE: PGP stocke des porte-clés de vos clés privées

- crypté en utilisant un algorithme de chiffrement par bloc et protégé par mot de passe

- localement sur le téléphone. Ils ne sont jamais utilisés pour effectuer les opérations de cryptage que vous avez spécifié. Ils ne sont jamais transférés au téléphone. (L'autorisation de l'Internet est utilisé pour accéder à des serveurs de clés et la page d'aide.) En fait, si vous essayez d'exporter vos clés privées par courrier ou par Bluetooth, trousseau de clés PGP ne transférer vos clés publiques. clés secrètes ne peuvent être exportés vers fichier localement sur le téléphone. Vous décidez de ce qui se passe à partir de là. De même, trousseau de clés PGP ne recueille pas de mesures sur la façon dont vous utilisez l'application, il ne transmet aucune information relative à votre identité.PGPKeyRing utilise l'algorithme de CAST5 pour stocker des porte-clés secrètes. Depuis la version 2.2, il utilise l'algorithme SHA-512 pour les liaisons et les certifications clés. En outre, les préférences de l'algorithme exprimés par un porte-clés sont ignorés. Vous en tant que l'expéditeur pouvez décider quels algorithmes de signature et de chiffrement à utiliser.

* Créer et gérer des porte-clés

* Chiffrer, signer, vérifier et décrypter des fichiers et des messages texte

* clés d'importation anneaux de fichiers, serveur de clés, ou Bluetooth

* clés d'exportation anneaux de fichiers, serveur de clés, Mail ou Bluetooth

* Support des cartes à puce OpenPGP (v2.0)

* Support pour les serveurs de clés HKP

* Mot de passe cache

* Auto-recherche des clés de signature inconnus

* Attribuer surnoms et faire confiance aux propriétaires clés

* Définissez votre propre politique de validation de la clé

* Intégration transparente avec le client de messagerie Squeaky Mail pour la création et le décryptage PGP ligne et PGP / MIME des messages

* Interface à distance (courrier signifie grinçant peut accéder aux fonctions cryptographiques sans passer à trousseau de clés PGP)Avec trousseau de clés PGP pour Android, vous pouvez facilement certifier et porte-clés de change et continuellement élargir votre Web of Trust.Un grand merci à Isildo Mendes pour la traduction en portugais!Trousseau de clés PGP effectue des tests stricts sur le contenu des porte-clés que vous importez. Toutes les affirmations

- ID utilisateur et les adresses e-mail, sous-clés, nos certifications et révocations

- sont soigneusement vérifiées. Sont les signatures numériques qui soutiennent ces revendications valides? Si la réponse est «non» pour une partie d'un trousseau de clés que vous essayez d'importer, il est rejeté dans son intégralité. Vous pouvez donc être sûr que tout porte-clés accepté dans trousseau de clés PGP n'a pas été falsifié en route pour vous et est parfaitement authentique.Pour cette raison, certification par un tiers (par exemple, par vos amis) ne seront comptabilisés que si le certificat public du certificateur a également été importé. L'accès à la clé publique de l'organisme de certification le seul moyen trousseau de clés PGP peut être sûr que la certification est en fait authentique.Trousseau de clés PGP peut être utilisé de façon transparente par Squeaky Mail pour envoyer et recevoir des messages PGP-crypté. Courrier grinçante est entièrement basé sur le populaire, open source client de messagerie K-9 Mail.Les connexions à OpenPGP cartes à puce, comme le YubiKey Neo, sont établis sur le volet de clés secrètes. Vous pouvez naviguer loin une fois la connexion a été établie. Le YubiKey Neo sera reconnue même si trousseau de clés PGP est pas ouverte, mais pour une autre carte à puce, vous devez d'abord ouvrir le Secret clé dans le volet, puis mettre la carte à puce dans la gamme de la technologie NFC le lecteur de votre appareil.VIE PRIVÉE: PGP stocke des porte-clés de vos clés privées

- crypté en utilisant un algorithme de chiffrement par bloc et protégé par mot de passe

- localement sur le téléphone. Ils ne sont jamais utilisés pour effectuer les opérations de cryptage que vous avez spécifié. Ils ne sont jamais transférés au téléphone. (L'autorisation de l'Internet est utilisé pour accéder à des serveurs de clés et la page d'aide.) En fait, si vous essayez d'exporter vos clés privées par courrier ou par Bluetooth, trousseau de clés PGP ne transférer vos clés publiques. clés secrètes ne peuvent être exportés vers fichier localement sur le téléphone. Vous décidez de ce qui se passe à partir de là. De même, trousseau de clés PGP ne recueille pas de mesures sur la façon dont vous utilisez l'application, il ne transmet aucune information relative à votre identité.PGPKeyRing utilise l'algorithme de CAST5 pour stocker des porte-clés secrètes. Depuis la version 2.2, il utilise l'algorithme SHA-512 pour les liaisons et les certifications clés. En outre, les préférences de l'algorithme exprimés par un porte-clés sont ignorés. Vous en tant que l'expéditeur pouvez décider quels algorithmes de signature et de chiffrement à utiliser.

Catégorie : Communication

Recherches associées

Pourriez vous ajouter la révocation de clef?