WhiteHat Hacking Tutorials

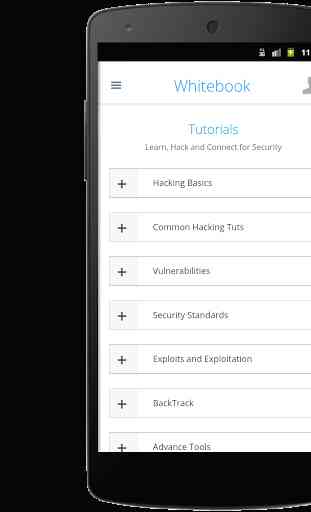

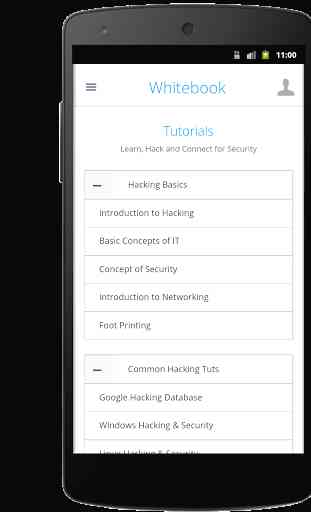

Whitebook est une communauté croissante de White Hat Hackers ou alors appelé les professionnels de la sécurité, nous commençons avec des tutoriels et techniques pour devenir un professionnel de la sécurité et plus tard se développera comme une communauté où des emplois mises à jour, les mises à jour du projet, de soutien et chaque chose liée à la cybersécurité à notre utilisateur.Vous pouvez devenir un Hacker whitehat ou Say un professionnel de la sécurité par l'apprentissage de nos tutoriels Whitebook, il contient des sujets suivants:1) Basics Hacking

- Introduction à Hacking, Concept de base de l'informatique, concept de sécurité, Introduction aux réseaux, impression de pied.2) Common Hacking Tuts

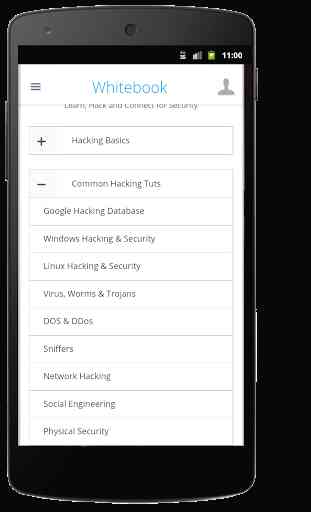

- Base de données Google Hacking, fenêtres Hacking et Sécurité, Linux Hacking et Sécurité, virus, vers et chevaux de Troie, DOS et DDOS, Sniffers, Hacking réseau, ingénierie sociale, sécurité physique, Cryptographie et sténographie, WI-FI piratage, FireWall et IDS / IPS.3) Vulnérabilités

- Numérisation de la vulnérabilité, la vulnérabilité de la recherche, les tests de pénétration Web, les tests de pénétration du réseau, Penetration Testing Server et Plus Prochainement,4) Normes de sécurité (Beta)

- Normes et principes de sécurité, OWSAP Top 10 Vulnérabilité, OSSTMM, SANS TOP 25 vulnérabilités. (Note: à présent, nous sommes juste en donnant un aperçu de ce module, nous mettrons à jour Bientôt les détails)5) Exploits et de l'exploitation

- Assembly Language, Exploit Writing, Buffer Overflow, Reverse Engineering, Exploit cadres6) BackTrack

- Introduction à BackTrack, BackTrack Méthodologie, collecte d'information, évaluation de la vulnérabilité, l'exploitation utilisant BT.7) Outils Advance

- Acunetix, IBM App Scanner, Net sparker, Vega, Burp Suite, w3af, OWASP ZED Proxy, Aarachini, NMAP, Maltego, Sombre Comet, WireShark.8) Cyber Forensics

- Incidents de piratage, Forensics Doing, Récupération de données et de l'analyse, la compréhension Anti Forensics, Cyber Crime Investigations (Note: à présent, nous sommes juste en donnant un aperçu dans ce module, nous mettrons à jour Bientôt les détails)9) Gestion de la sécurité

- Gestion de la sécurité de l'information, des politiques et Documentations10) Trucs et astuces

- Facebook piratage, trucs et astuces, conseils et astuces mobiles, Liste des sites Vous ne devriez pas numériser.La sécurité est un vaste domaine et ont plusieurs marchés verticaux, si vous avez besoin et d'autres tutoriels ou des suggestions, nous aimerions ici il. Nous allons grandir avec les meilleurs tutoriels et de contenu,Nous recherchons également des professionnels Passionné, qui peuvent se joindre à temps partiel pour contribuer à cette communauté grandissante.Créateur de contenu et Mentor -Falgun Rathod

- Managing Director chez Cyber Octet Pvt. Ltd et Leading Consultant Cyber Securityhttp://www.falgunrathod.inAvertissements: Les informations fournies sur cette demande doit être utilisé à des fins éducatives seulement. Le Créateur Site Web / Application est en aucun cas responsable de la mauvaise utilisation des informations fournies. Toutes les informations contenues dans la présente demande Whitebook vise à aider le lecteur à développer une attitude de sécurité professionnelle afin de prévenir les attaques commentées. En aucun cas, vous devez utiliser l'information pour causer toute sorte de dommages directement ou indirectement. Vous implémentez les informations données à vos propres risques.

- Introduction à Hacking, Concept de base de l'informatique, concept de sécurité, Introduction aux réseaux, impression de pied.2) Common Hacking Tuts

- Base de données Google Hacking, fenêtres Hacking et Sécurité, Linux Hacking et Sécurité, virus, vers et chevaux de Troie, DOS et DDOS, Sniffers, Hacking réseau, ingénierie sociale, sécurité physique, Cryptographie et sténographie, WI-FI piratage, FireWall et IDS / IPS.3) Vulnérabilités

- Numérisation de la vulnérabilité, la vulnérabilité de la recherche, les tests de pénétration Web, les tests de pénétration du réseau, Penetration Testing Server et Plus Prochainement,4) Normes de sécurité (Beta)

- Normes et principes de sécurité, OWSAP Top 10 Vulnérabilité, OSSTMM, SANS TOP 25 vulnérabilités. (Note: à présent, nous sommes juste en donnant un aperçu de ce module, nous mettrons à jour Bientôt les détails)5) Exploits et de l'exploitation

- Assembly Language, Exploit Writing, Buffer Overflow, Reverse Engineering, Exploit cadres6) BackTrack

- Introduction à BackTrack, BackTrack Méthodologie, collecte d'information, évaluation de la vulnérabilité, l'exploitation utilisant BT.7) Outils Advance

- Acunetix, IBM App Scanner, Net sparker, Vega, Burp Suite, w3af, OWASP ZED Proxy, Aarachini, NMAP, Maltego, Sombre Comet, WireShark.8) Cyber Forensics

- Incidents de piratage, Forensics Doing, Récupération de données et de l'analyse, la compréhension Anti Forensics, Cyber Crime Investigations (Note: à présent, nous sommes juste en donnant un aperçu dans ce module, nous mettrons à jour Bientôt les détails)9) Gestion de la sécurité

- Gestion de la sécurité de l'information, des politiques et Documentations10) Trucs et astuces

- Facebook piratage, trucs et astuces, conseils et astuces mobiles, Liste des sites Vous ne devriez pas numériser.La sécurité est un vaste domaine et ont plusieurs marchés verticaux, si vous avez besoin et d'autres tutoriels ou des suggestions, nous aimerions ici il. Nous allons grandir avec les meilleurs tutoriels et de contenu,Nous recherchons également des professionnels Passionné, qui peuvent se joindre à temps partiel pour contribuer à cette communauté grandissante.Créateur de contenu et Mentor -Falgun Rathod

- Managing Director chez Cyber Octet Pvt. Ltd et Leading Consultant Cyber Securityhttp://www.falgunrathod.inAvertissements: Les informations fournies sur cette demande doit être utilisé à des fins éducatives seulement. Le Créateur Site Web / Application est en aucun cas responsable de la mauvaise utilisation des informations fournies. Toutes les informations contenues dans la présente demande Whitebook vise à aider le lecteur à développer une attitude de sécurité professionnelle afin de prévenir les attaques commentées. En aucun cas, vous devez utiliser l'information pour causer toute sorte de dommages directement ou indirectement. Vous implémentez les informations données à vos propres risques.

Catégorie : Livres et références

Recherches associées

Avis (2)

Pat. D. A.

6 oct. 2016

A bloquer mon tel est modifier mes paramètre système

Besoin d'un autorisation pour pouvoir commencer